1 februari blir DMARC krav för epost

År 2023 använder drygt fyra miljarder människor mail och hundratals miljarder epost skickas varje dag. Detta enorma informationsutbyte har utan tvekan förändrat sättet vi kommunicerar – på många sätt till det bättre.

Samtidigt finns det en problematisk baksida och företeelser som spam, phishing och spoofing innebär att säkerhetsfrågan gällande e-postkommunikation ständigt är aktuell.

Kraven på säkerhet och autentisering har nu blivit än mer påtagliga i och med nya besked från Google och Yahoo. I oktober gick de båda giganterna gällande mail-kommunikation ut med information om att det utöver grundläggande säkerhet via SPF och DKIM även kommer krävas att en domän som skickar stora mängder epost har DMARC installerat.

Kravet börjar gälla 1 februari och det gäller aktörer som kommunicerar via epost till ett stort antal mottagare dagligen. Google har gått ut med siffran 5 000 dagliga epost för att en avsändande domän ska räknas som en ”bulk-avsändare”. Yahoo har inte angett någon specifik siffra.

Oavsett om man som e-handlare skickar 100 eller 100 000 dagliga epost är det såklart ingen nackdel att ha alla delar på plats. Med SPF, DKIM och även DMARC kopplat till en domän ökar chansen att kommunikationen når fram till avsändaren avsevärt.

Vad är DMARC och hur fungerar det?

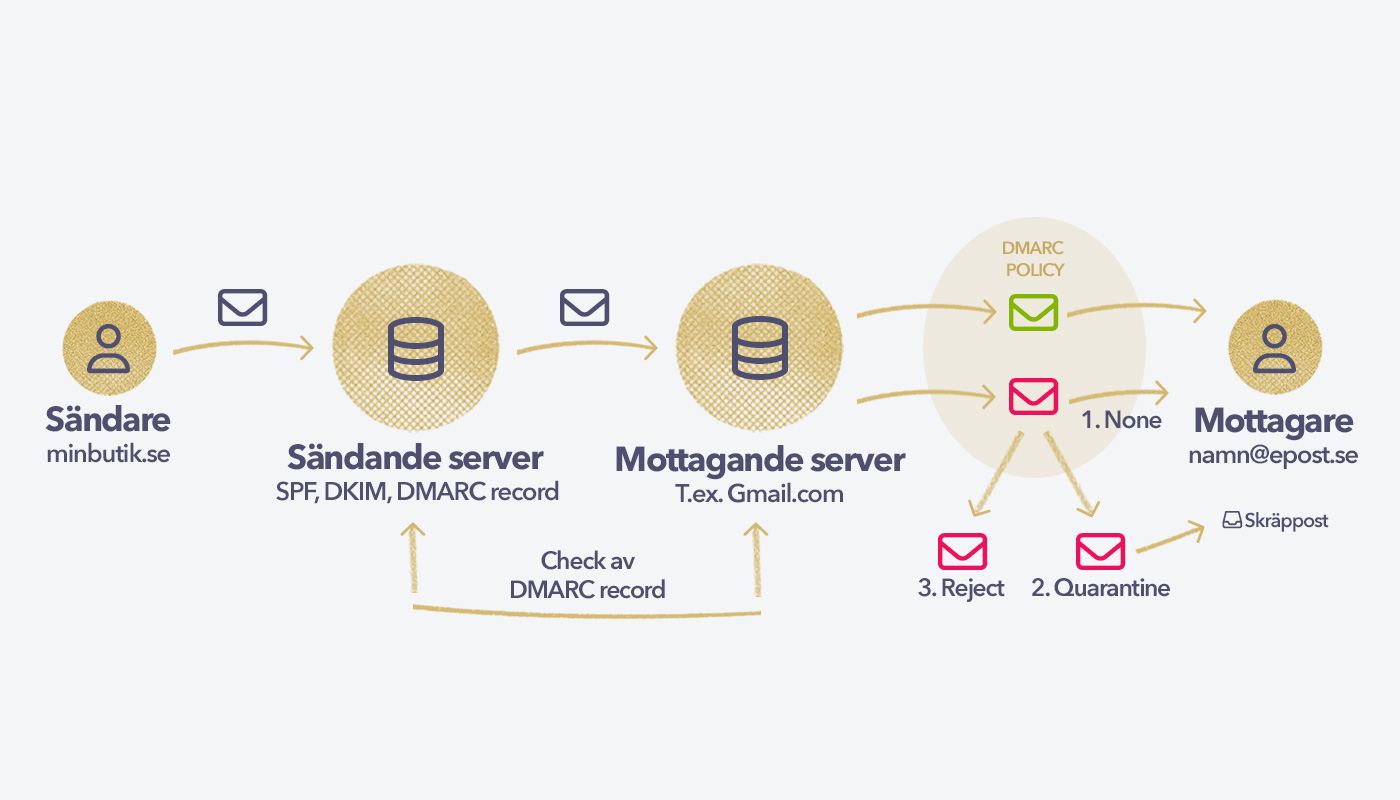

DMARC fungerar som en övervakningsfunktion av SPF och DKIM. För att DMARC ska fungera fullt ut krävs därmed att både SPF och DKIM är korrekt implementerade på avsändardomänen.

DMARC ger möjligheter att via en uppsatt policy instruera den mottagande servern hur meddelanden som inte har passerat SPF eller DKIM ska hanteras. Det finns tre olika inställningsmöjligheter gällande DMARC Policy.

p=none. Ingenting händer med meddelandet. Det når mottagande server utan att DMARC triggar några åtgärder.

p=quarantine. Meddelandet flyttas till skräpposten hos mottagaren.

p=reject. Meddelandet raderas och når överhuvudtaget inte mottagaren.

OBS. Inställningen none innebär att DMARC-policyn i sig inte påverkar hur den mottagande mailservern ska hantera ett meddelande. Sedan kan det finnas andra skäl som gör att ett meddelande hamnar i exempelvis skräpposten.

DMARC står för Domain-based Message Authentication, Reporting, and Conformance

DMARC-genererade rapporter

En viktig del i användandet av DMARC är rapporteringsfunktionen. När DMARC identifierar ett problem med SPF/DKIM triggas mottagande mailserver att skicka en felrapport som kan användas för analyser och utvärdering av misstänkta meddelanden.

Vilken epost-adress som rapporten ska skickas till anges när ett DMARC Record skapas.

OBS. För att kunna analysera DMARC-rapporter krävs det att du använder ett särskilt verktyg för att processa datan som levereras i formatet XML. Det finns en mängd olika alternativ, både kostnadsfria och betalversioner.

Skapa DMARC

DMARC är ett så kallat TXT Record som kopplas till din domän hos din serverleverantör. För att skapa ett DMARC Record kan man använda sig av ett av många kostnadsfria verktyg som finns online. Det finns tjänster som via steg för steg-guider hjälper dig att generera DMARC. Det finns även tjänster där man via ett formulär i samma vy snabbt konfigurerar och skapar ett DMARC Record.

Nedan visas två exempel på hur ett DMARC Record kan se ut.

Exempel 1

v=DMARC1;p=quarantine;rua=mailto:minepost@epost.se;

Förklaring: DMARC med grundläggande inställningar.

v=DMARC1 anger att det handlar om ett TXT Record av typen DMARC.

p=quarantine anger vilken policy som ska användas.

rua=mailto:minepost@epost.se anger vilken epost samlade felrapporter ska skickas till (aggregate reports).

Exempel 2

v=DMARC1;p=quarantine;sp=none;pct=100;rua=mailto:minepost@epost.se;ruf=mailto:minepost@epost.se;ri=86400;aspf=r;adkim=r;fo=1

Förklaring: DMARC med utökade inställningar.

sp=none anger vilken policy som ska användas för eventuella subdomäner.

pct=50 anger hur stor andel av epost-kommunikationen DMARC ska appliceras på.

ruf=mailto:minepost@epost.se anger vilken epost individuella felrapporter ska skickas till (forensic reports).

ri=86400 anger hur ofta rapporter ska skickas. Default är 86400 sekunder (en dag).

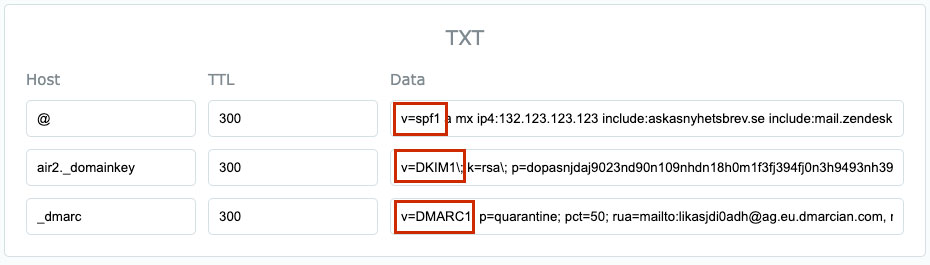

Publicera DMARC

För att publicera ett DMARC Record behöver det läggas till i DNS-posterna för den domän du vill skydda. Skapa nytt eller redigera ett befintlig TXT Record och lägg till DMARC Record datafältet.

Om den mailserver du skickar ifrån hanteras av Askås lägger vår supportavdelning in ditt DMARC Record. Du behöver dock själv skapa det och maila till support@askas.se.

OBS. Om Askås inte hanterar din mailserver behöver du själv se till att TXT Records för DMARC, SPF och DKIM är kopplade till din DNS hos din serverleverantör.

Nedan visas exempel på TXT Record för SPF, DKIM och DMARC uppsatta av Askås på en "fiktiv" domän.

Mer information om SPF och DKIM nedan.

Vad är SPF och DKIM?

SPF autentiserar att ett meddelande faktiskt kommer från den server det påstår sig komma från. Med SPF skapas en DNS-lista med servrar som är godkända att skicka e-post från en specifik domän. Om en server inte finns med på listan, kommer mottagande server att vara skeptiska mot meddelandet. SPF motverkar därmed spoofing och bedrägeriförsök då det blir svårare för obehöriga att använda sig av någon annans avsändaradress.

SPF står för Sender Policy Framework

DKIM är ytterligare en nivå av e-postautentisering. DKIM skapar en digital signatur som bifogas meddelandets rubrik. Signaturen kan sedan verifieras av mottagande server med den publika nyckeln som finns i din domäns DNS-poster. Om signaturen är korrekt kan den mottagande servern vara säker på att e-postmeddelandet inte manipulerats. DKIM bidrar till att förhindra nätfiske och motverkar att dina e-postmeddelanden hamnar i mottagarnas skräppostmappar.

DKIM står för DomainKeys Identified Mail